SAML認証(シングルサインオン)-Oktaの初期設定

事前準備

以下はOkta上での設定に必要な情報です。

お客さまにてAWS IAM、Amazon Cognitoの設定を実施いただく場合は、別途弊社から手順書をお渡します。以下の情報の取得方法をご確認ください。

弊社にてAWS IAM、Amazon Cognitoの設定を実施する場合は、以下の情報をお渡しします。

お手元にあるかご確認ください。ない場合は弊社担当者へご連絡ください。

- IDプロバイダーおよびロールのARN

- CognitoプールID

- Amazon Connectインスタンス名

- Amazon ConnectインスタンスID

設定概要

Okta上で実施いただく設定を3つに分けてご説明します。

- Oktaユーザーの作成

- Amazon Connect用アプリケーションの作成

- Amazon Cognito用アプリケーションの作成

Oktaユーザーの作成

Your Connectに紐付けたいユーザーをOkta上で作成済みの場合は、本手順をスキップしてください。

1.Oktaに管理者としてログインします。

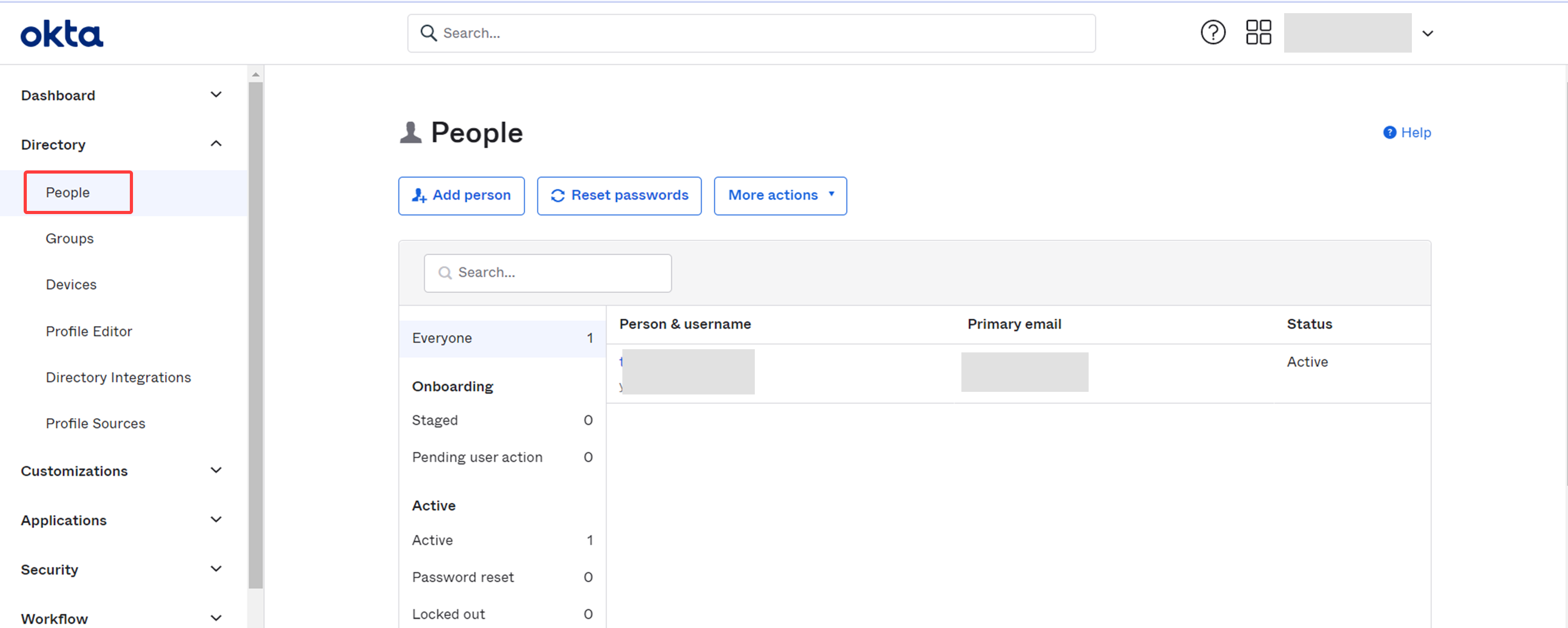

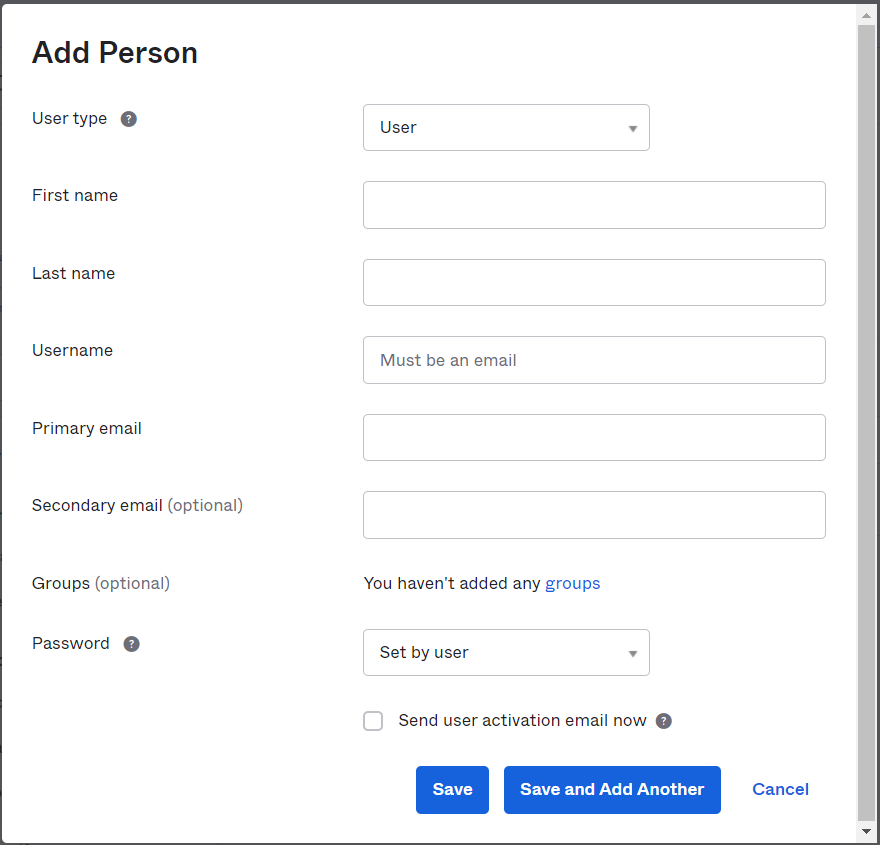

2.「Directory」>「People」を選択します。

3.「Add person」を選択しユーザーを作成します。

「Username」はAmazon Connectのユーザー名と合わせます。

Amazon Connect用アプリケーション設定手順

1.Oktaに管理者としてログインします。

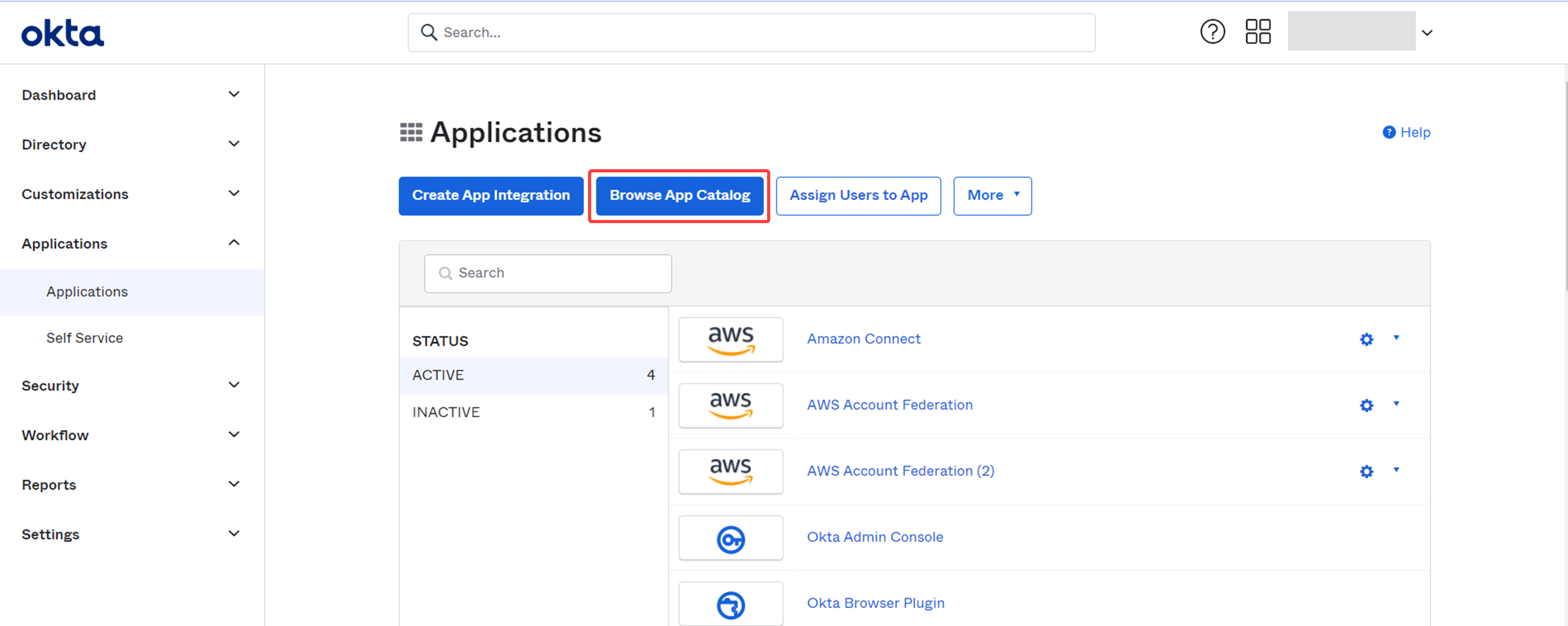

2.「Applications」> 「Applications」を選択します。

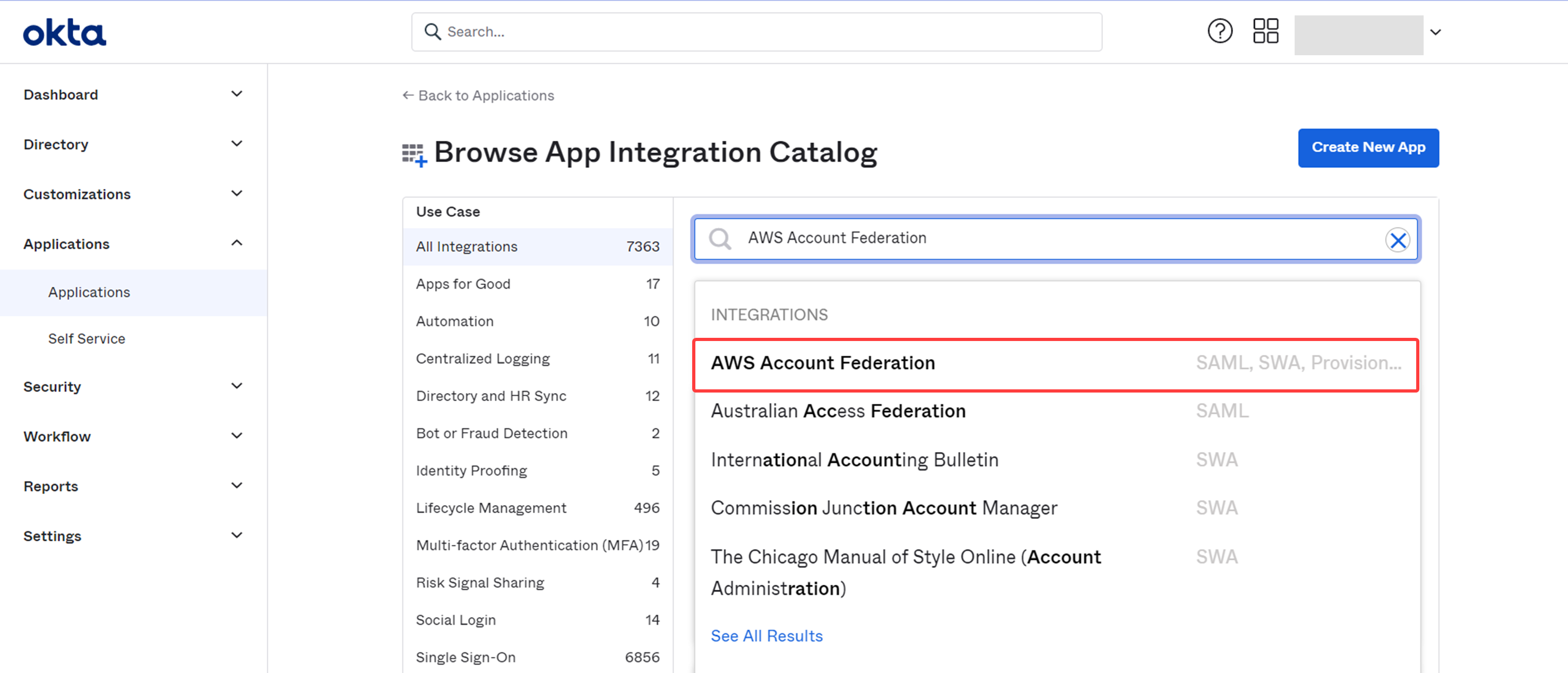

3.「Browse App Catalog」を選択します。検索窓に「AWS Account Federation」を入力し選択します。

4.「Add」を押します。Application labelを設定します。(説明のため、「Amazon Connect」と設定します。)

5.「Your AWS Login URL (Required only for SWA SSO」に「https://console.aws.amazon.com/」を設定し、「Next」を押します。

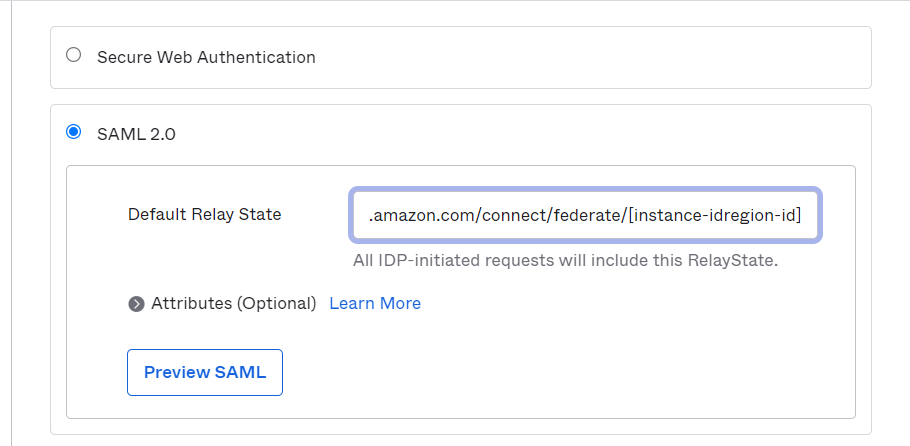

6.「SAML2.0」を選択します。「Default Relay State」に以下の値を設定します。

https://ap-northeast-1.console.aws.amazon.com/connect/federate/[Amazon ConnectインスタンスID]

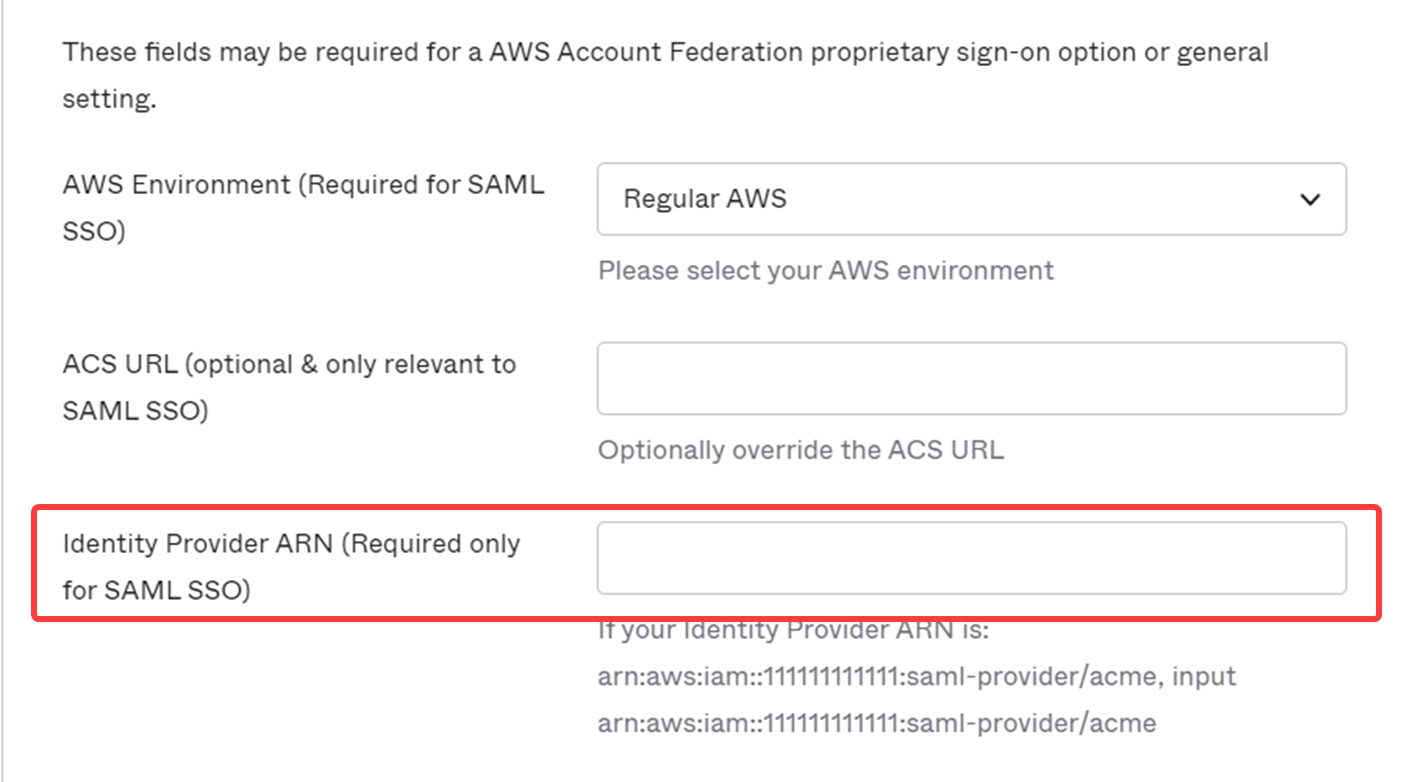

7.「Identity Provider ARN (Required only for SAML SSO)」にAWSで設定したロールとIDプロバイダーのarnをカンマ区切りで設定します。

(AWS側でID プロバイダーの作成が完了していない場合、空欄にし後で設定します。)

8.「Done」を押します。

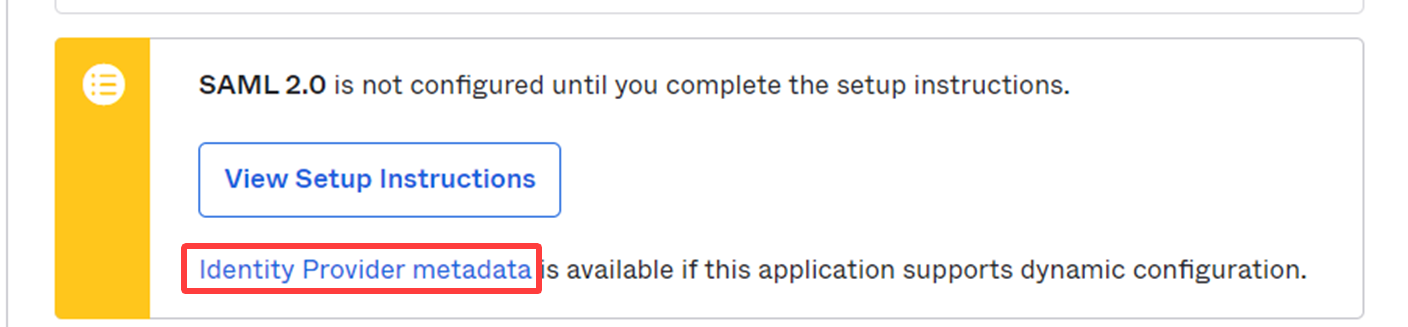

9.Amazon Connect用のメタデータを取得します。

作成したアプリケーションを選択し、「Sign On」タブを選択します。

「Identity Provider metadata」にカーソルを合わせ、右クリックします。「名前を付けてリンク先を保存」を選択します。

ローカル環境に拡張子「.xml」を付与し保存します。

(こちらのファイルはAWS側でID プロバイダーの設定を行う際に利用します。)

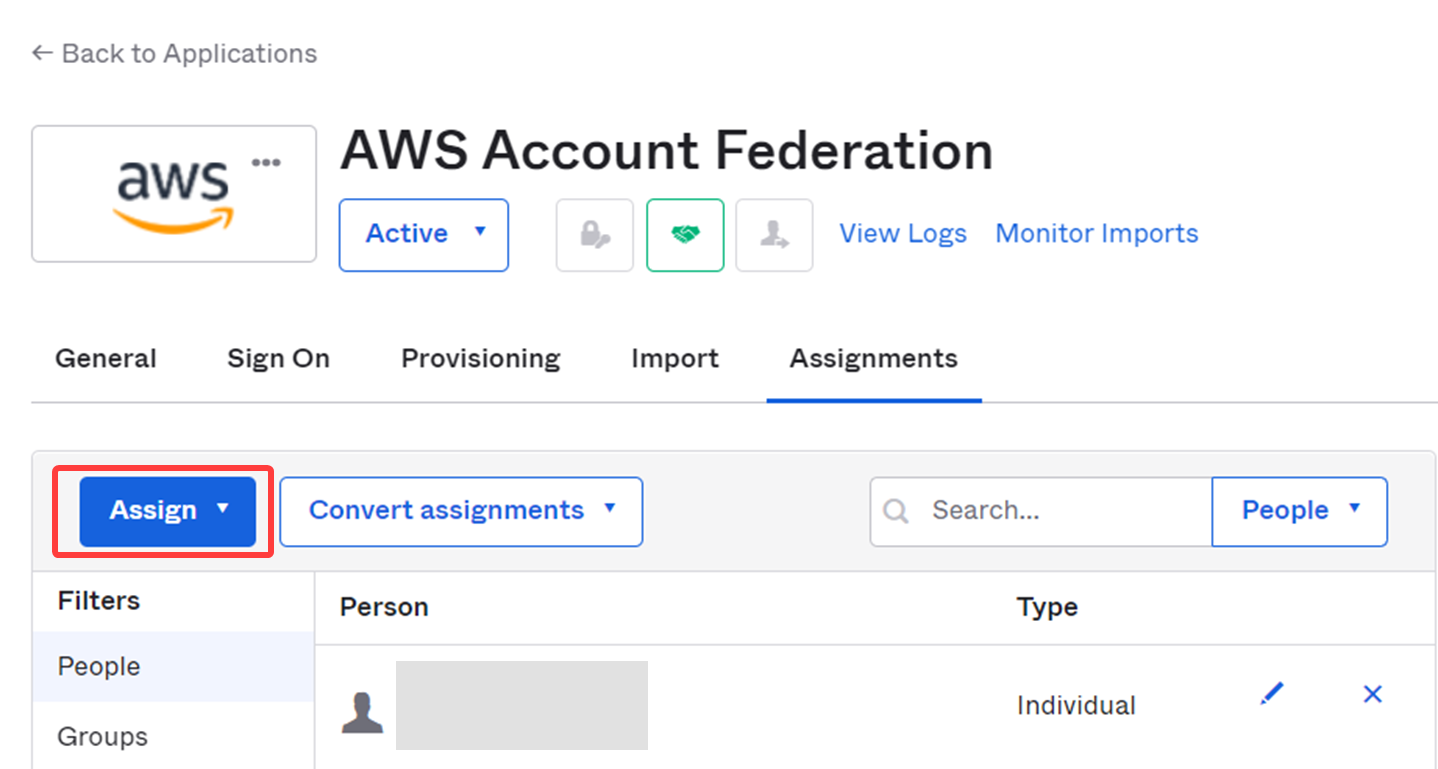

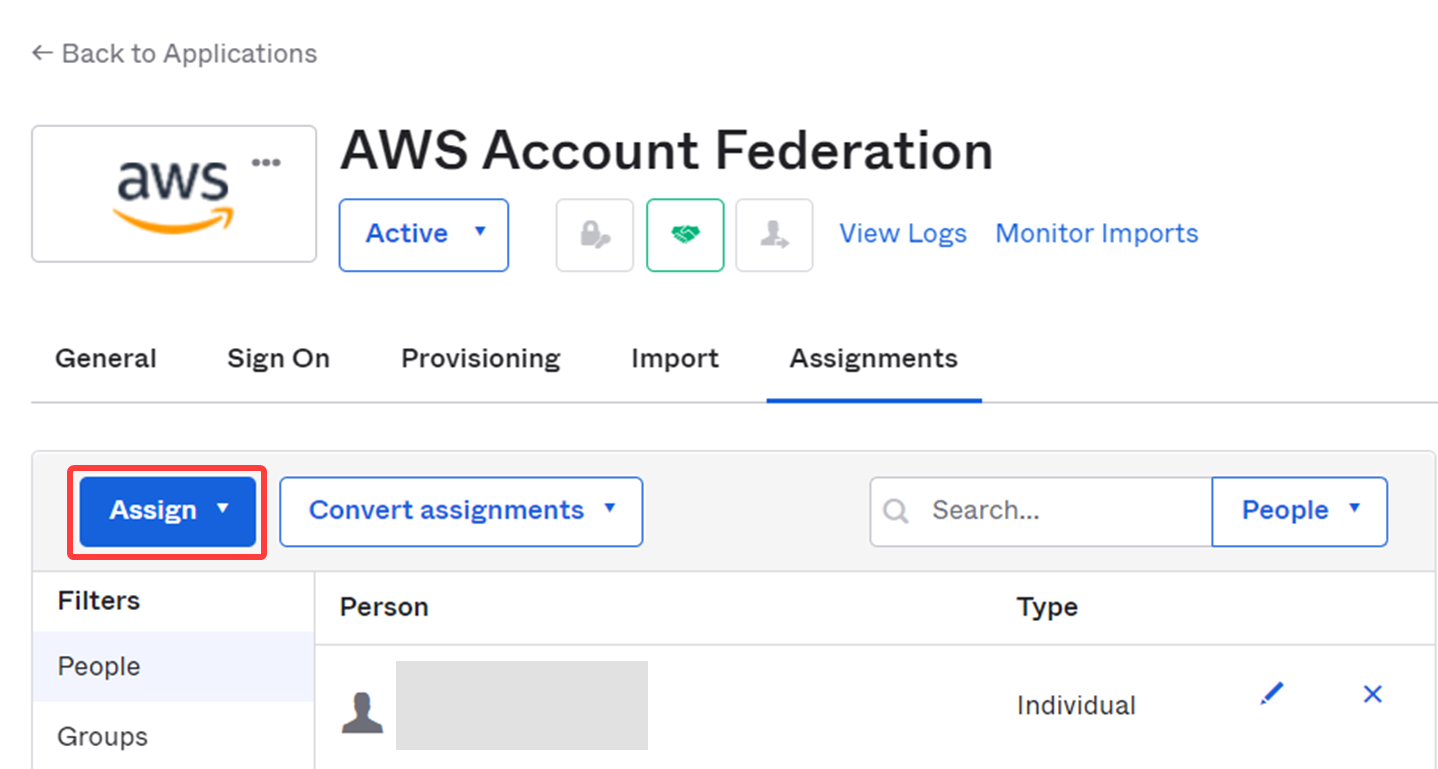

10.アプリケーションを利用するユーザーを割り当てます。

「Assignments」タブを選択します。「Assign」を選択します。「Assign to People」または「Assign to Group」を選択し、

割り当てを行います。

ID プロバイダーとロールのarnを後から設定する手順

1.作成したアプリケーションを選択し、「Sign On」タブを選択します。

2.「Edit」を押します。

3.「Identity Provider ARN (Required only for SAML SSO)」にAWSで設定したロールとIDプロバイダーのarnをカンマ区切りで設定します。

Cognito用アプリケーション設定手順

1.Oktaに管理者としてログインします。

2.「Applications」> 「Applications」を選択します。

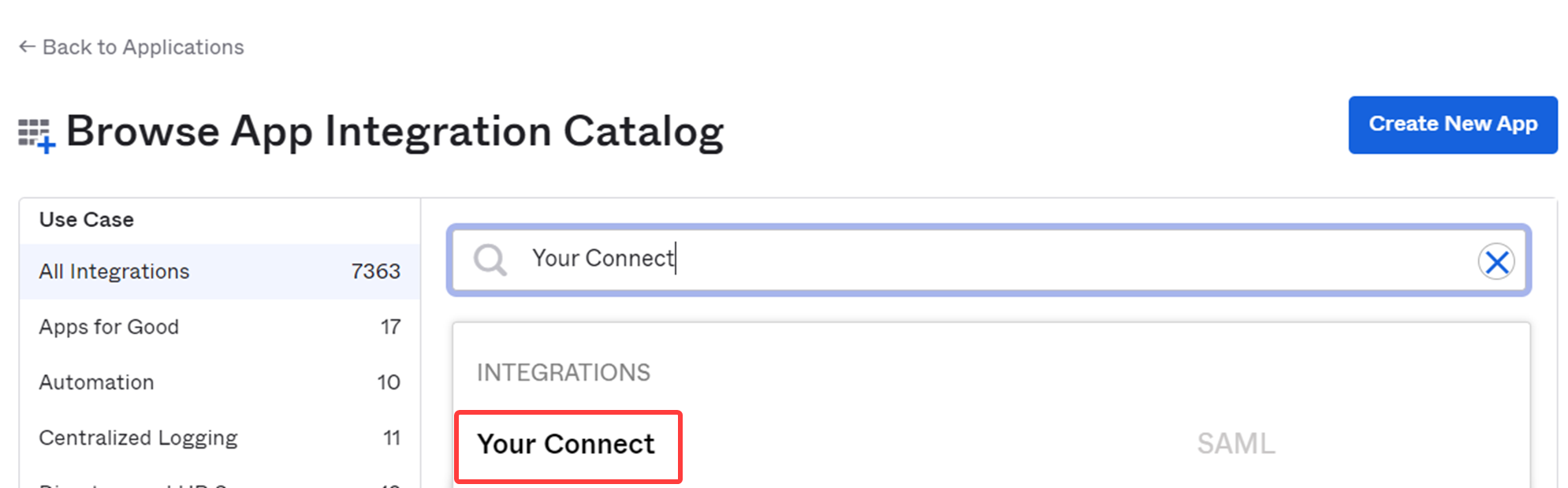

3.Browse App Catalog」を選択します。「Your Connect」を入力し選択します。

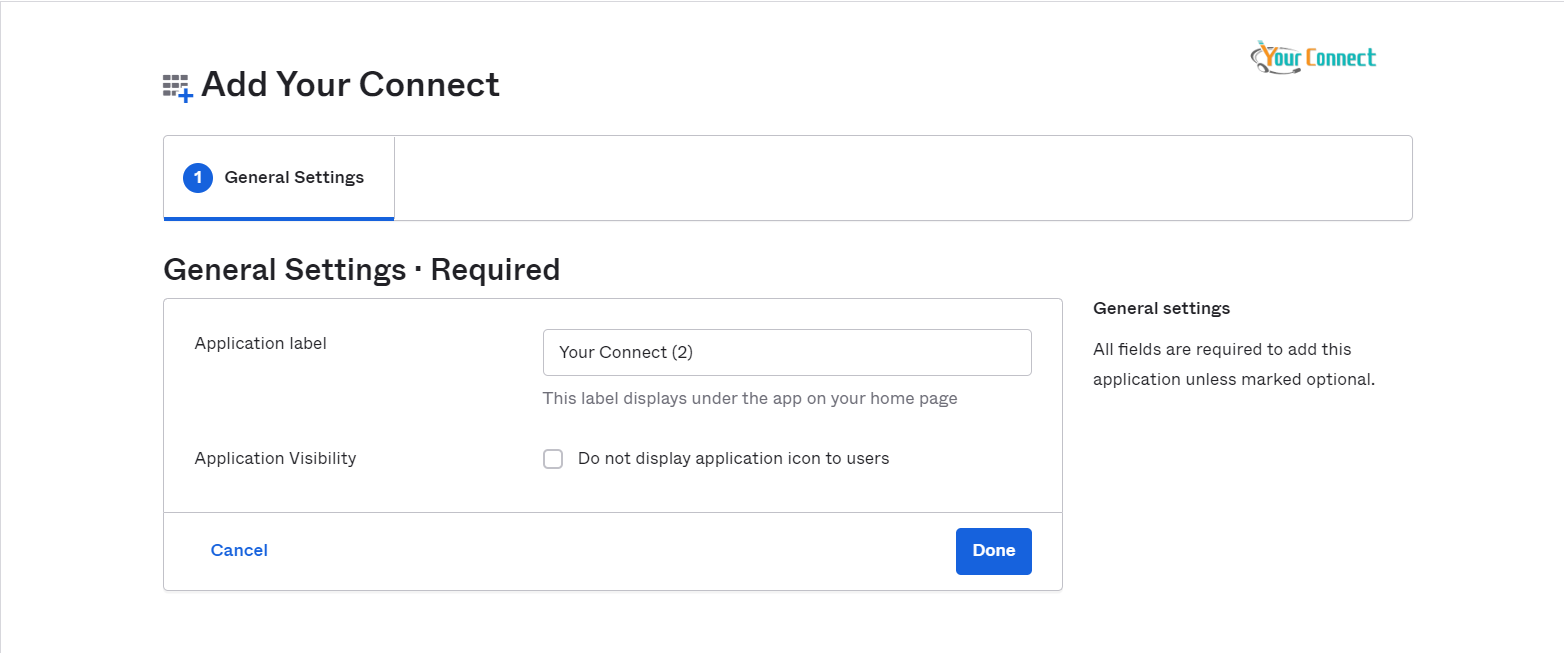

4.「Add」を押します。Application labelを設定し、「Done」を押します。

5.作成したアプリケーションを選択し、「Sign On」タブを選択します。

6.「Edit」を押します。

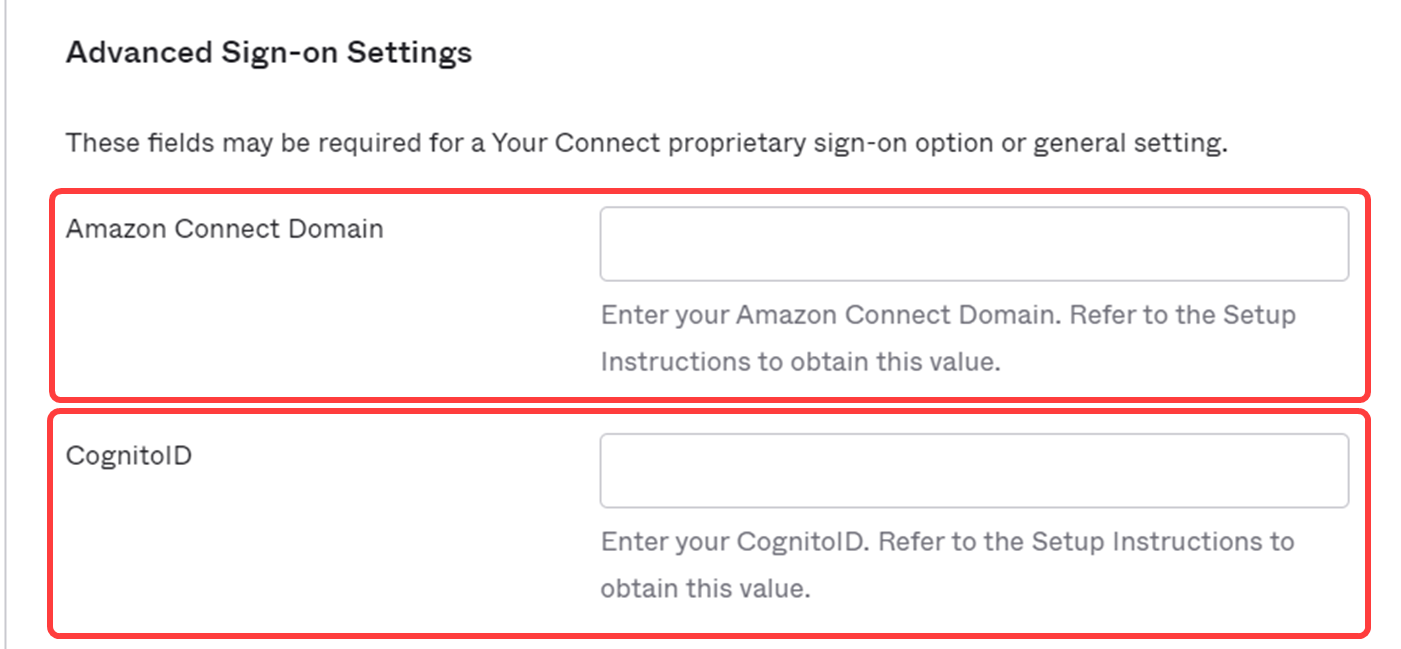

7.「Amazon Connect Domain」にAmazon Connectのドメイン名を設定します。

8.「CognitoID」にCognitoプールIDを設定します。

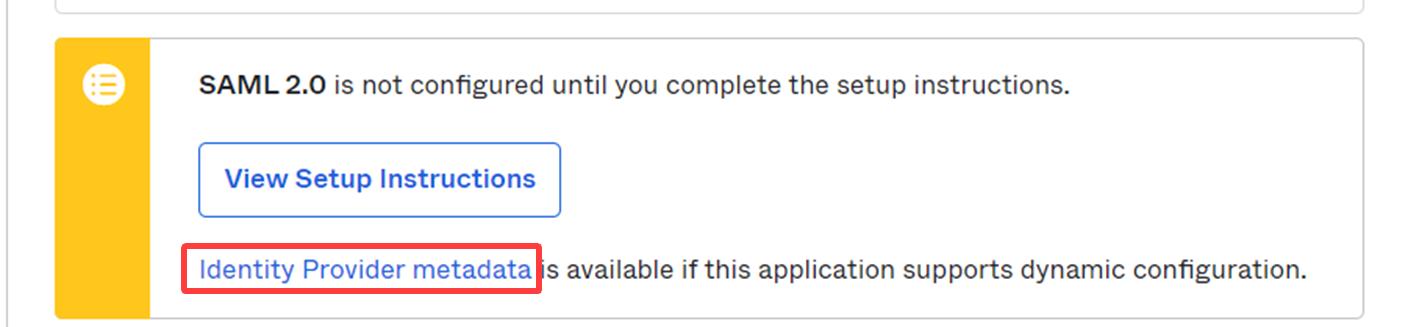

9.Cognito用のメタデータを取得します。

作成したアプリケーションを選択し、「Sign On」タブを選択します。

「Identity Provider metadata」にカーソルを合わせ、右クリックします。「名前を付けてリンク先を保存」を選択します。

ローカル環境に拡張子「.xml」を付与し保存します。

10.アプリケーションを利用するユーザーを割り当てます。

「Assignments」タブを選択します。「Assign」を選択します。「Assign to People」または「Assign to Group」を選択し、

割り当てを行います。

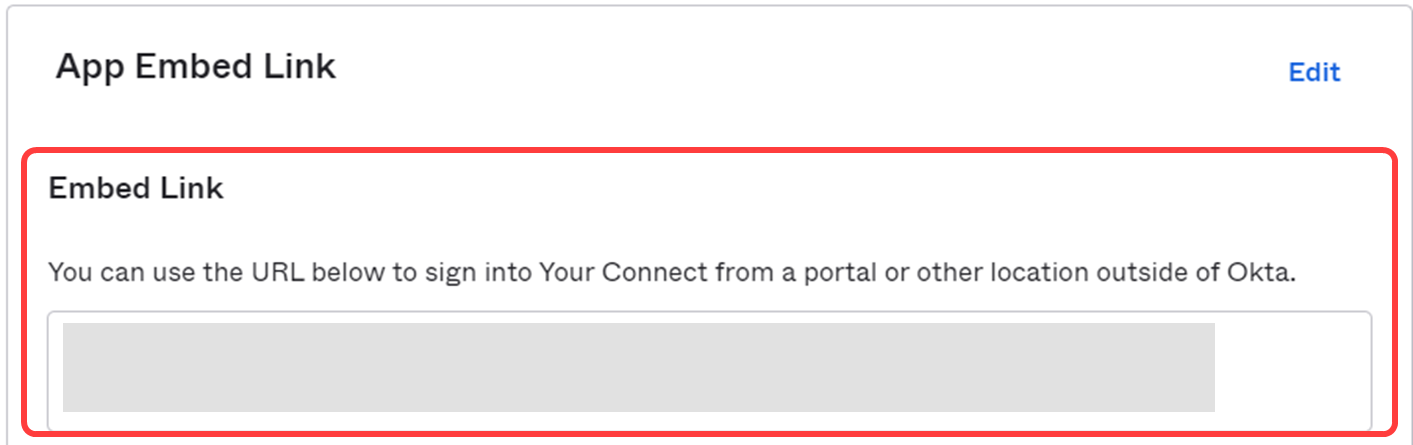

Oktaの設定完了後、必ず弊社へご提出ください

- 弊社にてAWS IAM、AWS Cognitoの設定を実施する場合

- Amazon Connect用アプリケーションの「Identity Provider metadata XML」

- Cognito用アプリケーションの「Identity Provider metadata XML」

- Amazon Connect用アプリケーションの「Embed Link」

- お客さまにてAWS IAM、AWS Cognitoの設定を実施いただく場合

- Amazon Connect用アプリケーションの「Embed Link」

お困りのことについてポータルサイトに記載されていない場合は、開発者が把握していないエラーが発生している可能性があります。

フィードバックを送るページから「ご要望」としてコメントをお寄せください。

© NTT DOCOMO BUSINESS, Inc. All Rights Reserved.